Security

Security NTPリフレクション攻撃とは?

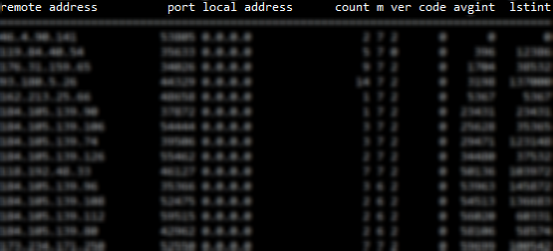

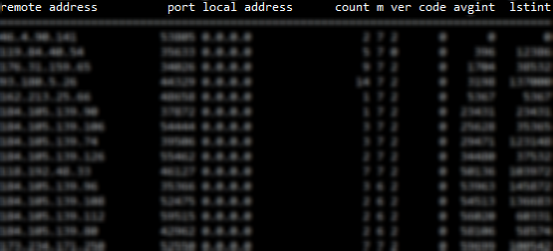

2014年ごろから聞かれるようになってきた脆弱性の一つが,NTPリフレクション攻撃というものです。 NTPリフレクション攻撃とは,DDoS攻撃の一種で,大量のトラフィックをターゲットサーバーに送り付けることで,サービスを提供できなくすること...

Security

Security  Security

Security  Windows

Windows