SCOMからのアラートなどで,証明書の有効期限が切れていることを検知する場合があります。

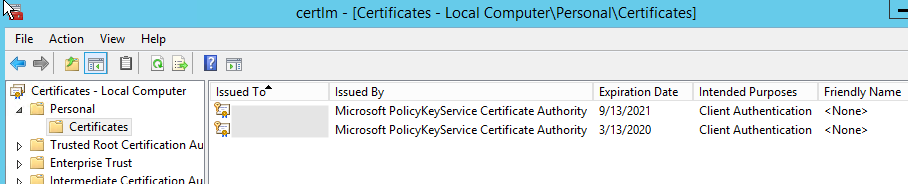

そこで,certlm.mscからLocal ComputerのPersonalにストアされている証明書を確認してみると,下図のようなMicrosoft PolicyKeyService Certificate Authorityというところが発行した証明書が複数確認できます。

そして,その中のいくつかの証明書のExpiration Dateが過去の日付になっており,証明書が失効しているという状態になっているかもしれません。

この場合,有効期限が切れた証明書を削除しても問題ないのでしょうか。

Microsoft PolicyKeyService CAからの証明書は自動更新される

この証明書は,Azure AD Connectの同期に用いられているわけですが,その際の通信を暗号化するのに用いられています。

そして,実際のコネクター同士の信頼は,定期的に更新される仕様になっています。その際,新しい証明書が自動的に発行され,インストールされていきます。

このコネクターはNetwork Serviceとして動いているため,生成される証明書は,Network ServiceのPersonalにストアされることになります。

Azure AD ConnectやConnect Healthのサービスから発行される証明書はすべて,必要な時に自動更新されるように設定されています。

しかし,この時,古い証明書が自動的に削除されるということはありません。

それで,有効期限が切れた証明書が残り続けてしまうことになります。

もし,組織で用いている監視システムが,この有効期限切れの証明書を検知してしまうようであれば,手動で削除しましょう。有効期限切れの証明書の削除がAD Connectに影響を与えることはありません。

以上,Azure AD Connectの期限切れ証明書の削除に関する情報でした。

コメント